Многие компании используют групповые политики, для того, чтобы запретить пользователям запись конфиденциальной (и не только) информации на съемные нешифрованные устройства. Нужно понимать, что идея очень неплохая, но абсолютно бесполезная, если у пользователя есть права локального администратора. Ниже – ответ почему именно так.

Отключение запрета записи на криптованные носители –

Windows Registry Editor Version 5.00

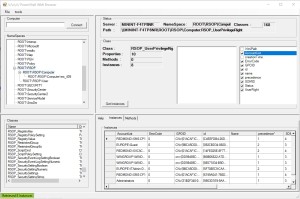

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FVE]

"RDVDenyWriteAccess"=dword:00000000

Активация запрета записи на криптованные носители –

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FVE]

"RDVDenyWriteAccess"=dword:00000001

Эта информация приведена исключительно с целью улучшения понимания “как это работает”. Задачи “взлома” или “компроментации” продуктивных систем не стоит.