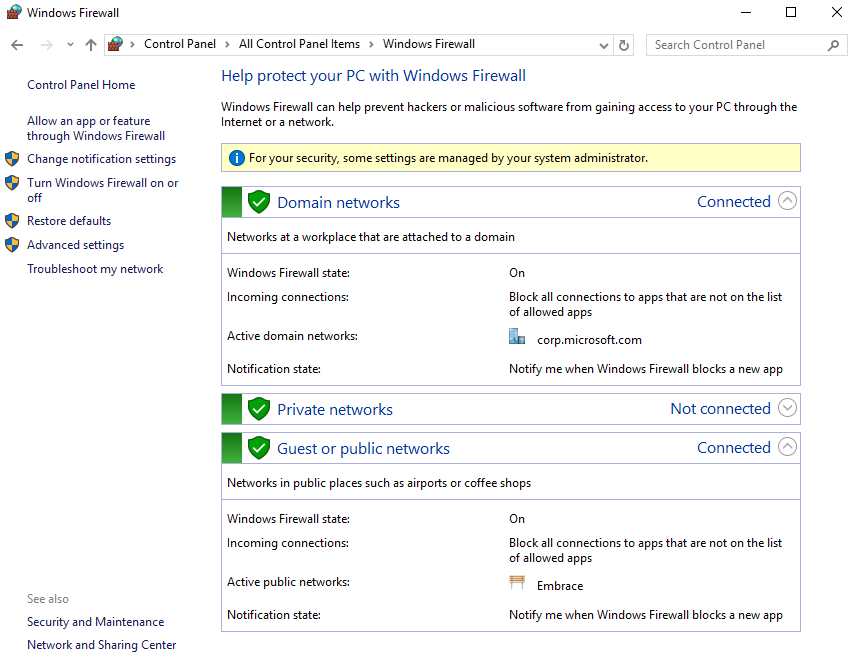

1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

За определение сети отвечает служба Network Location Awareness (NLA). О каждом сетевом подключении собирается определённый набор информации, включающий, например, сведения об IP, маске, шлюзе по умолчанию, пропускной способности и способе выхода в интернет. На базе этой информации формируется определённый сетевой профиль, на основании которого уже принимается решение о том, какой Firewall-профиль использовать. В текущих версиях Windows их три:

- Public – применяется ко всем сетям по умолчанию.

- Domain – применяется к той сети, DNS-префикс которой совпадает со значением реестра HKEY_Local_Machine\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\NetworkName, а также проверяется доступность контроллера домена.

- Private – сюда входит и Home network и Work Network. Отдаётся на откуп администратора (задаётся вручную, при выборе типа новой сети), при этом выход в интернет должен осуществляться с помощью NAT-роутера или какого-то security-устройства доступа в интернет.

Есть ещё тип Unknown, сюда попадают сети, у которых нет шлюза по умолчанию. К ним применяется Public profile.

Дополнительная информация:

Understanding Firewall Profiles

Network Location Awareness (NLA) and how it relates to Windows Firewall Profiles

Why is my network detected as “unknown” by Windows Vista or Windows Server 2008?

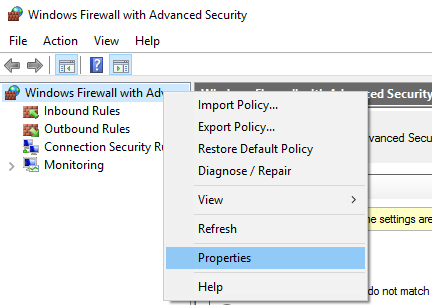

2. Как отключить весь трафик кроме только назначенного вручную

Через оснастку Windows Firewall with Advanced Security — Properties.

(либо через аналогичные настройки групповых политик)

Для каждого профиля можно задать следующие значения:

Inbound connections:

- Block (default) – значение по умолчанию – блокировать всё, что не разрешено правилами.

- Block All — блокировать всё, невзирая на правила.

Outbound connections:

- Allow (default) – значение по умолчанию – разрешать всё, что не запрещено.

- Block – блокировать всё, что не разрешено

Кстати, именно эти политики по умолчанию включаются, когда служба Firewall остановлена (Block для входящих и Allow для исходящих)

Windows Firewall with Advanced Security Properties Page

3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

Только для разных профилей. У нас есть три, как указано выше, соответственно можно задать три набора правил – для работы в домене, для работы во всех остальных сетях и для избранных private-сетей. Хотя, в большинстве случаев достаточно двух.

4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

Главный принцип – сначала сформировать корректные правила для работы в доменной среде, прежде чем применять запрет доступа.

Ниже основные требования к портам для работы Active Directory, а также ссылки на статьи по этой теме.

И на клиенте, и на сервере должен быть открыт диапазон портов 49152 -65535 (RPC traffic). Посмотреть диапазон используемых динамических портов можно с помощью команд:

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

Есть возможность ограничить RPC-трафик, указав определённый порт, в соответствии со статьёй Restricting Active Directory RPC traffic to a specific port

Основные используемые в работе AD порты представлены в таблице ниже:

| Client Port(s) | Server Port | Service |

| 49152 -65535/UDP | 123/UDP | W32Time |

| 49152 -65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 49152 -65535/TCP | 464/TCP/UDP | Kerberos password change |

| 49152 -65535/TCP | 49152-65535/TCP | RPC for LSA, SAM, Netlogon |

| 49152 -65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 49152 -65535/TCP | 636/TCP | LDAP SSL |

| 49152 -65535/TCP | 3268/TCP | LDAP GC |

| 49152 -65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| 49152 -65535/TCP | 49152 -65535/TCP | FRS RPC |

| 49152 -65535/TCP/UDP | 88/TCP/UDP | Kerberos |

| 49152 -65535/TCP/UDP | 445/TCP | SMB |

| 49152 -65535/TCP | 49152-65535/TCP | DFSR RPC |

Наиболее полный перечень портов, используемый платформой Windows доступен в статье Service overview and network port requirements for Windows

Дополнительная информация:

The default dynamic port range for TCP/IP has changed in Windows Vista and in Windows Server 2008

5. Как определяется порядок применения правил Firewall

Общий принцип хорошо описан тут: Order of Windows Firewall with Advanced Security Rules Evaluation

Если рассматривать только типовые правила, то блокирующие имеют приоритет над разрешающими, а последним оплотом выступают Default rules (которые в п.2 для Inbound/Outbound connections).

Внутри каждой группы порядок определяется на базе Rule ID

Rule ID: {9E6A6D27-1A05-4646-8F0E-3BC787C8BA9C}

Rule Name: Core Networking — Teredo (ICMPv6-In)

Modifying User: SYSTEM

Modifying Application: C:\Windows\System32\svchost.exe