There are many different types of DNS record in existence. Most of them are used only occasionally. Only a couple record types are used very frequently:

Архіви авторів: Ig0rexa

Блокування передавання файлів через Bluetooth

Черговий крок аби запобігти несанкціонованому витоку даних в компанії – блокування передавання файлів через Bluetooth.

VMware перевірка файла на блокування\пошук винного

Для того, щоб переконатись, що файл заблокований можна скористатись таким алгоритмом –

-

Активувати SSH на ESXi хості

-

Підключитись до хоста по SSH

-

Перейти в папку, де знаходиться потенційно заблокований файл та виконати команду vmfsfilelockinfo, вказавши ім’я файла –

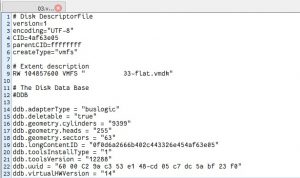

Редагування дескриптора віртуального диска VMware

Передача логів DNS запитів на QRadar

Оскільки логування DNS запитів в ОС Windows задача не тривіальна, для її вирішення використано 2 компоненти:

-

DigitalStakeout PDNS (https://pdns.digitalstakeout.com/resources/free-windows-dns-log-parser)

-

NXLog Community Edition (https://nxlog.co/downloads/nxlog-ce#nxlog-community-edition)