Часто ИТ в компании развиваются следующим образом:

- Все делаем руками,

- Автоматизируем все, что автоматизируется,

- Смотрим как можно повысить безопасность.

Достаточно типичным подходом есть ипользование “золотых образов” для развертывания операционой системы на рабочих местах пользователей и серверах. Однозначно неприятным моментом является то, что на всех ПК\серверах будет одинаковый пароль локального администратора.

Сейчас администраторам доступны как платные, так и бесплатные (LAPS) инструменты для рандомизации паролей, а реньше приходилось выкручиваться подручными средствами и изобретать велосипеды.

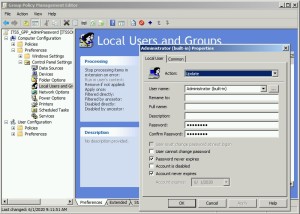

Одним из таких вариантов является использование Group Policy Preferences.

Казалось бы, этот вариант давно не в моде и копаться в костях давно умершего мамонта смысла нет. Но нет. Иногда историческое наследие может подсунуть свинью в совершенно неожиданных местах.

В прошлом году GPP были выявлены на уровне документов в одной из компаний, а в другой команда тестирования на проникновение успешно смогла восстановить пароль локального администратора, который и “раскатывался” с помощью GPP.

Суть проблемы – пароль, который администратор указывал в групповых политиках сохранялся в зашифрованном виде в XML файл –

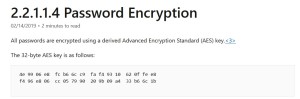

Но беда в том, что Microsoft опубликовал на своем сайте ключ для расшифровки этого пароля

Многие энтузиасты в области информационной безопасности тут же отреагировали публично доступными инструментами для расшифровки паролей.

Нужно отдать должное, возможность использования небезопасной смены пароля для локальных пользовавателей уже закрыта лет 5 или больше, если мне не изменяет память :).

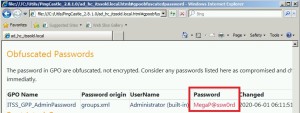

Вернемся к историческому наследию – в некоторых компаниях ИТ сервисы развиваются столь стремительно, что документирование и передача знаний не упевают за их темпом. Проверить все ли хорошо с GPP конкретно в вашей инфраструктуре можно с помощью бесплатной утилиты PingCaslte. Если требуется пересмотр групповых политик и немедленное изменение пароля локального администратора PingCaslte покажет в отчете что-то типа такого –

Напоминаем, все рекомендации утилиты перед внедрением в продуктивной среде должны быть протестированы в тестовом окружении.

Будьте в безопасности! 🙂