Традиційна робота над помилками після навчань\змагань.

Попередня робота над помилками тут і тут.

Кольорова складова лишається незмінною:

Зелене – це те, що було зроблено добре і вчасно

Червоне – те, що точно можливо було зробити інакше, або в інший час

Синє – ідеї, які з’явились вже після навчання і не були протестовані.

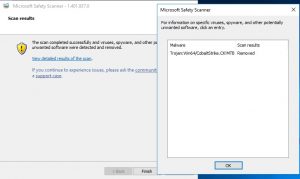

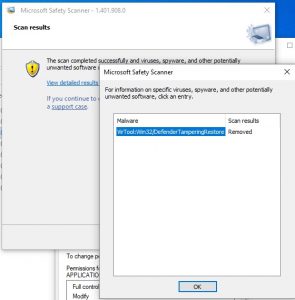

1. Використання Microsoft Safety Scanner Ця ідея була синьою в попередній роботі над помилками і стала зеленою в CC23. Додаткова інформація є на сайті Microsoft

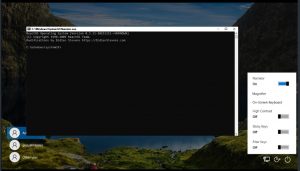

Результати роботи Microsoft Safety Scanner наведені нижче:

Що стосується логування Microsoft Safety Scanner, то логи знаходяться тут – C:\Windows\debug\msert

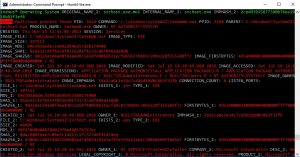

2. Використати Autoruns та PersistenceSniper. Autoruns та PersistenceSniper вже не лишились без уваги і допомогли розібратись з DLL, що фактично була Mimikatz та підміною Narrator –

3. Включити NLA для RDP. було хорошою ідеєю, а от не включити LSA protection було поганою ідеєю. Більше інформації тут

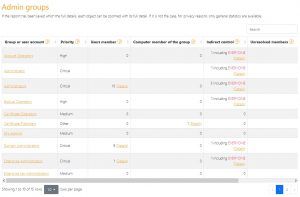

4. Провести асесмент інфраструктури з допомогою Ping Castle лишається незмінно хорошою ідеєю.

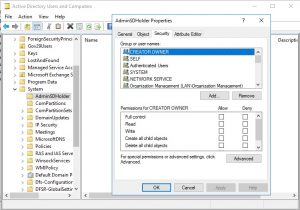

Для вирішення проблемного делегування-

було корисно згадать про Backdooring AdminSDHolder for Persistence

5. Використати THOR Lite було теж чудовою ідеєю

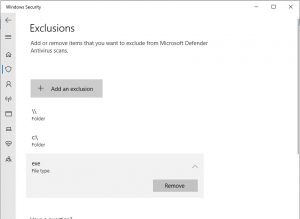

6. Не перевірити файлові дозволи на папці SYSVOL – погано. Наступного разу треба буде перевірити.

7. Встановити оновлення ОС – було зроблено. Але приорітет цієї задачі має бути вищий.

8. Встановити ESET з централізованою консоллю керування. Цей пункт останній, т.я. ESET не зразу встановився на контролери домену. Прииною була не оновлена операційна система.

Звичайно, не все прошло ідеально і дуже не вистачало visibility з боку мережі та кореляції подій, але це вже записано в “домашнє завдання”.