Часто ИТ в компании развиваются следующим образом:

- Все делаем руками,

- Автоматизируем все, что автоматизируется,

- Смотрим как можно повысить безопасность.

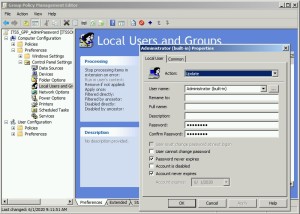

Достаточно типичным подходом есть ипользование “золотых образов” для развертывания операционой системы на рабочих местах пользователей и серверах. Однозначно неприятным моментом является то, что на всех ПК\серверах будет одинаковый пароль локального администратора.

Сейчас администраторам доступны как платные, так и бесплатные (LAPS) инструменты для рандомизации паролей, а реньше приходилось выкручиваться подручными средствами и изобретать велосипеды.

Одним из таких вариантов является использование Group Policy Preferences.